Você possivelmente já deve ter escutado o termo ransomware alguma vez, mas afinal, do que se trata isso? Nesse artigo, abordaremos os principais conceitos a respeito desse assunto, tratando desde sua definição até métodos de mitigar essa ameaça.

A etimologia da palavra ransomware une duas palavras: ransom + malware. Ransom significa “resgate” em inglês, enquanto malware define um software malicioso. Logo, a palavra ransomware determina um software malicioso que solicita um resgate.

De acordo com a TI Inside, o Brasil ocupa a oitava posição em número de infecções de ransomware no primeiro semestre de 2023, totalizando 1595 ataques registrados nesse período. O primeiro colocado são os Estados Unidos, totalizando 45% das empresas afetadas. Todo ano somos notificados sobre grandes companhias que foram prejudicadas com esse tipo de ataque.

O primeiro ransomware existente foi chamado de AIDS, distribuído através de disquetes em 1989. Ele funcionava de maneira extremamente simples, mas resumia bem a maneira de como esse software age: o usuário inseria o dispositivo infectado no computador, com intuito de responder um questionário a respeito da doença da qual o malware leva o nome. Em sequência, a máquina era infectada pelo malware, o qual permanecia dormente até o sistema operacional ser reiniciado 90 vezes.

Após esse processo, os arquivos da vítima eram criptografados e, em sequência, o usuário recebia uma mensagem para realizar um pagamento para um endereço no Panamá para ter seus arquivos recuperados. Até hoje não sabemos se quem pagou realmente conseguiu esse feito.

Funcionamento

Como explicado na introdução, o conceito fundamental de todo ransomware ainda é semelhante ao primeiro criado. Resumidamente, esse malware infecta a máquina da vítima de alguma maneira, a ponto de conseguir criptografar seus arquivos, e pede uma quantia em dinheiro para descriptografá-los. Esse tipo de infecção tornou-se extremamente popular com o surgimento das criptomoedas, pelo fato dessas serem difíceis de se rastrear, impossibilitando que o atacante seja identificado.

Como métodos de infecção, o phishing ainda permanece como o mais popular. Esse ataque consiste em induzir o usuário, através de um e-mail, a realizar alguma operação, como baixar um arquivo que está em anexo, e executá-lo em seu computador. A partir do momento em que isso é realizado, o sistema está comprometido. Outros métodos de comprometimento podem ser citados: vulnerabilidades nos sistemas da corporação, softwares desatualizados e até mesmo funcionários com más intenções.

O tipo de criptografia pode variar, mas os malwares mais complexos tendem a utilizar criptografia híbrida. Esse modelo mescla os dois tipos de criptografia mais comuns: simétrica e assimétrica, implementando um sistema ainda mais seguro. O primeiro algoritmo é chamado de simétrico, pois utiliza somente uma chave para as funções de criptografar e descriptografar, já o segundo é chamado de assimétrico, pois utiliza uma chave pública e uma chave privada, que se combinam matematicamente.

Assim, a criptografia híbrida ocorre da seguinte maneira: primeiramente os arquivos são criptografados com uma chave simétrica, aproveitando a eficiência que esses algoritmos têm em relação à velocidade de criptografia. Em seguida, aplica-se a criptografia assimétrica na chave simétrica que foi previamente utilizada, beneficiando-se da segurança que esses algoritmos possuem. Portanto, combina-se velocidade e segurança para produzir um software criptográfico extremamente eficiente.

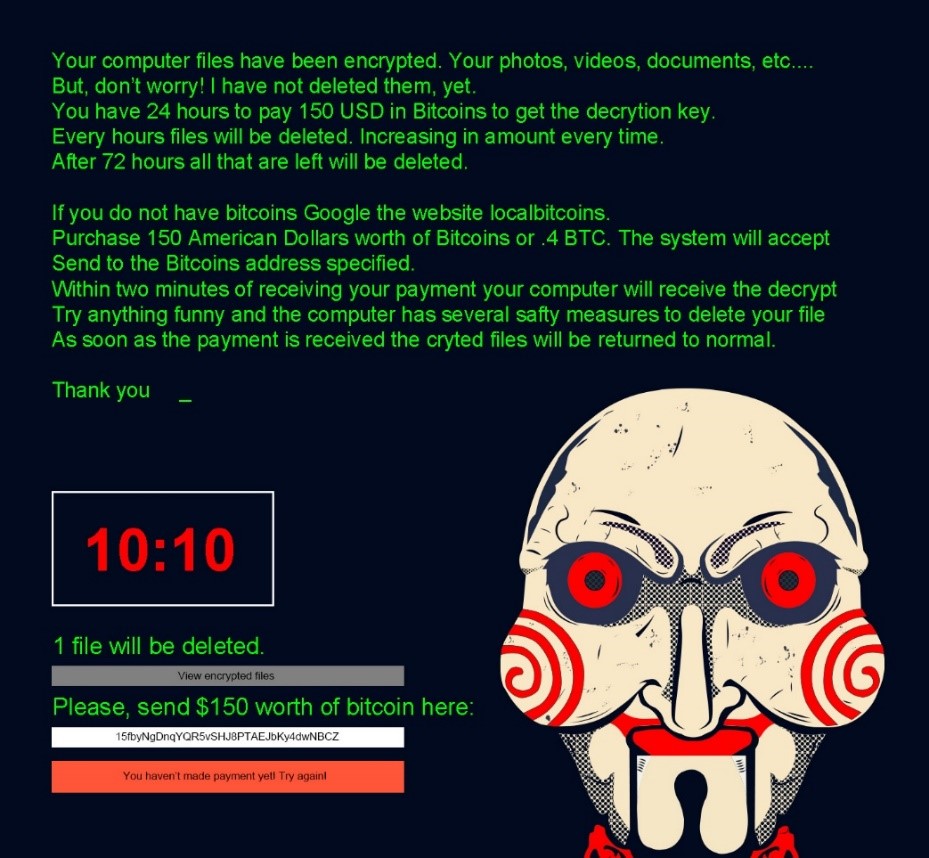

Restringindo o acesso aos arquivos, o programa malicioso deixa uma nota de resgate contendo o valor para que eles sejam restaurados, junto com uma carteira de bitcoin (ou outra criptomoeda), onde o pagamento deve ser realizado. Muitas vezes o atacante implementa um temporizador na tela, criando um senso de urgência para que a vítima deposite o valor dentro de período determinado, caso contrário, seus arquivos serão permanentemente criptografados. Podemos observar esse temporizador na nota de resgate do ransomware Jigsaw, abaixo:

Existe também uma nova tendência, onde o foco do ransomware não é apenas inibir o acesso da vítima aos seus arquivos, e sim ameaça-la com o vazamento público dos dados. Isso vem se tornando mais popular devido aos prejuízos que uma empresa teria com as novas leis de tecnologia e proteção de dados que já estão em vigor, como LGPD, GDPR e afins.

Mitigação

Existem diversas maneiras de prevenir que sua empresa seja afetada por um ransomware. Um método muito efetivo é criar uma lista de programas (allow list) que podem ser executados nos computadores dos usuários. Desse modo, todo e qualquer software que esteja fora dessa lista é barrado. Porém, sabemos que muitas vezes isso limita o funcionário e pode atrapalhar suas atividades diárias e seu desempenho.

Outro mecanismo fundamental é a utilização de softwares antimalware, popularmente conhecidos como antivírus. Esses programas são essenciais para barrar as principais ameaças, utilizando de assinaturas, análise de comportamentos e inteligência artificial para inibir a infecção de agentes maliciosos.

A utilização de backups é essencial para toda e qualquer empresa que valoriza seus dados. É indispensável que exista essa solução em uma infraestrutura de TI, para evitar a perda de informações, não somente no contexto de ransomware, mas em qualquer outro percalço que possa levar à perda de dados.

O treinamento de usuários a respeito de ataques de engenharia social e phishing torna-se primordial quando consideramos que esses são os métodos de comprometimento mais comuns. Existem também outras ferramentas recomendadas, como IDS, IPS e Firewalls, e conceitos para diminuição da superfície de impacto do ataque, como segmentação de redes. Não existe uma solução única para mitigar a infecção de ransomware, e deve-se utilizar uma seleção de ferramentas e boas práticas para manter um ambiente seguro de ataques cibernéticos.

Fui infectado, e agora?

Antes de mais nada, o ambiente ou máquina que sofreu o ataque deve ser isolado afim de evitar que os demais segmentos da infraestrutura sejam impactados. Após essa medida, podemos considerar diferentes providências que uma empresa pode tomar ao ser infectada.

A solução mais simples e correta seria utilizar backups para restaurar os arquivos e máquinas em um ponto anterior ao comprometimento. Se os backups estiverem em dia e bem configurados, essa é a resposta mais eficaz. O problema aparece quando esse não é o cenário encontrado.

Em situações mais específicas, alguns ransomwares antigos possuem programas disponibilizados na internet que realizam a descriptografia dos arquivos. Esses programas surgem de vulnerabilidades encontradas nos algoritmos dos malwares ou pela própria divulgação da chave de criptografia utilizada.

Como uma última opção, a corporação também pode decidir realizar o pagamento para ter seus arquivos resgatados, mas nada garante que o autor do ataque realmente vá fornecer esse resgate. Por outro lado, quanto mais popular o atacante, mais provável que respeite o pagamento de resgate, uma vez que essas organizações criminosas tendem a prezar por sua reputação, aumentando as chances de que o pagamento seja realizado por suas vítimas.

A vítima pode também simplesmente não fazer nada e aceitar a perda de seus dados. Normalmente, essa escolha restringe-se a situações onde o prejuízo causado pela perda dos dados não vá prejudicar a empresa, ou o prejuízo causado é menor do que o custo de recuperá-los. Seja qual for a resposta a ser tomada, uma análise pós comprometimento deve ser feita para identificar o ponto de vulnerabilidade que infectou o ambiente, afim de mitigar essa brecha e evitar que o ataque se repita.

Curiosidades

Grande parte das gangues de ransomware localizam-se na Rússia. Alguns desses malwares, como forma de nacionalismo, evitam infectar máquinas do seu país de origem ou vizinhos, realizando uma checagem no computador infectado para determinar de onde ele é. Uma dessas verificações determina o idioma do teclado e, caso ele esteja configurado para o russo, o malware não é executado. Parece uma situação atípica e remota, mas adicionar essa opção no seu dispositivo, mesmo que como segundo idioma, pode evitar com que você seja infectado!

Com a popularização de dispositivos IoT, ransomware do tipo de bloqueio estão voltando a ser utilizados. Esse tipo de ransomware é menos eficaz em dispositivos comuns, pois ele é usado somente para bloquear o acesso da vítima ao computador e pode facilmente ser contornado com algumas soluções, como uma simples reinicialização. Todavia, como dispositivos IoT possuem outras finalidades, esse malware pode ser mais impactante: pense numa geladeira inteligente que foi infectada, seu funcionamento poderia ser afetado a ponto de estragar os alimentos ali armazenados. Um sistema de ventilação de um datacenter, por exemplo, se infectado, poderia levar a consequências sérias na infraestrutura de uma empresa.

O ataque de ransomware ainda é uma grande ameaça para empresas de todos os tamanhos. O pagamento a ser solicitado pelo autor do ataque pode ser elevado e, em alguns cenários, pode levar à falência de uma instituição. Sendo assim, torna-se crucial que as companhias entendam a importância da segurança cibernética a ponto de considerar a defesa de seu perímetro digital como um investimento.

Espero que esse artigo tenha ajudado o leitor a entender os conceitos básicos desse malware e que tenha ficado clara a importância de nos prepararmos para evitar e responder a esse tipo de infecção.